![Qué es un troyano, cómo funciona, quién lo crea? [infografía] » MuySeguridad. Seguridad informática. Qué es un troyano, cómo funciona, quién lo crea? [infografía] » MuySeguridad. Seguridad informática.](https://www.muyseguridad.net/wp-content/uploads/2012/10/Panda-Troyanos-3.jpg)

Qué es un troyano, cómo funciona, quién lo crea? [infografía] » MuySeguridad. Seguridad informática.

OmniRAT ¿Herramienta de acceso remoto o troyano para control total? » MuySeguridad. Seguridad informática.

MinimumRC Avión de control remoto de ala fija para niños, juguete de troyano de 360mm de envergadura, entrenador de 3 CANALES, juguetes al aire libre, regalos|Aviones con radiocontrol| - AliExpress

Gobierno advierte sobre troyano bancario en android dirigido a aplicaciones financieras – El Nacional

Proofpoint alerta sobre la distribución de troyanos para el control remoto de equipos en aviación y defensa-noticia defensa.com - Noticias Defensa CIBERSEGURIDAD

Videotutorial ¿Qué es un troyano de acceso remoto o RAT? - Ataques, amenazas y vulnerabilidades de ciberseguridad (CompTIA Security+ SY0-601) | LinkedIn Learning, antes Lynda.com

Avión De Control Remoto Acrobático De Una Tecla,T28 Troyano,400mm - Buy Avión De Juguete,Rc Avión De Juguete,T28 De Troya 400mm-llave Acrobático Avión A Control Remoto Product on Alibaba.com

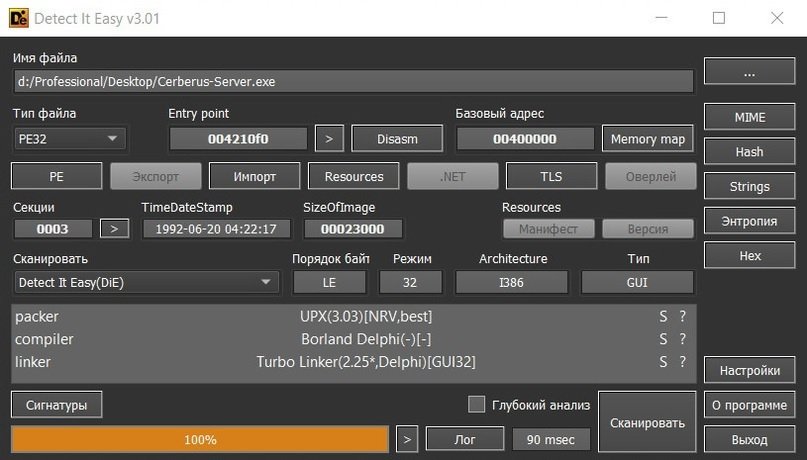

TOP 6: Los troyanos de acceso remoto (RAT) más utilizados por los hackers rusos. Cuál es el mejor según los expertos en análisis de malware

Milum, un peligroso troyano que obtiene el control remoto de dispositivos | Endpoint | IT Digital Security